随着互联网和云计算的发展,公有云服务器是人们愈来愈容易接受的产品,其最普遍受益的1点就是节省本钱。企业没必要像具有私有云那样去购买,安装,操作或运维服务器或是其他装备。在1个公有云的服务供应商提供的平台上,企业只需使用或开发他们自己的利用程序便可。但公有云的安全问题也是不言而喻的,基于Internet的公有云服务的特性,全球只要能上网的人就能够访问到其云服务器,其在云主机及其云上的数据遭到要挟会更多而且更复杂,数据相对私有云处于1个不稳定的状态。不论是传统的信息化还是未来趋势的云计算,都面临着安全的风险,从安全防护的角度来讲,需要1个按部就班的方式去完善安全部系。1般建设的顺序是网络安全、主机安全、数据安全的顺序逐渐完善。

但对很多中小企业来讲,本身的装备也不是太多,也就几台到几10台而已,如果花费太多的精力去弄安全也不划算,如果不弄又感觉不放心。那甚么方面的内容是中小企业关注的呢?个人认为应当优先关注访问安全,就是有无人非法访问你的服务器,由于在云平台下,任何人只要接入网络都可以访问到你的机器。所以我认为应当优先关注此信息,报告非上班时间访问,非上班地点访问,密码猜想,账号猜想,账号猜想成功等行动。从我了解的情况下,这部份目前还没有比较有效的开源或免费工具供大家使用,现在elk用的比较多,但大多数情况下都不太合适中小公司,门坎太高。因此本公司针对这类情况,专门开发了赛克蓝德日志分析软件,并开源了web管理端。

赛克蓝德日志分析软件(简称:SeciLog)能够通过主被动结合的手段,实时不中断地收集整适用户网络中各种不同厂商的海量日志、信息、告警,包括安全装备、网络装备、主机、操作系统、和各种利用系统等,并将这些内容聚集到审计中心,进行集中化存储、备份、查询、审计、告警、响应,并出具丰富的报表报告,得悉全网的整体运行情况,实现全生命周期的运维管理。

目前市场上企业监控类的开源免费的产品很多,在眼花缭乱中,有时候想找1款实用的既简单又方便的软件其实不容易,很多开源软件只关注1个点,也许做的不错,但很多时候企业需要的是1个面,从IT装备到业务的监控,这样就致使企业会部署很多的软件来支持系统的运行,除此以外,多开源或免费的软件配置也是比较复杂的,常常1个功能从学习熟习到使用,需要花费大量的本钱,如果遇到问题,很难有有效的支持服务,绝大多数情况就是自己求助搜索来解决,费时费力,还不1定能解决好。从体验上,很多开源软件之间又没有甚么关系,致使界面入口很多,给用户带来繁琐,常常没有时间看或干脆就不看了。

对很多中小企业来讲,本身的装备和系统不是太多,装备1般是几台到几10台,软件系统从几套到几10套不等,从运维的角度,中小企业在业务运维安全管理中的需求上和大公司没有太大的区分,但花费一样的资源和金钱去投入,也不现实,那怎样办呢,本产品就针对此类用户由此而生。通过此产品,满足企业对信息化监控合规业务的需求,和通过监控所有可能的日志来满足业务分析等。

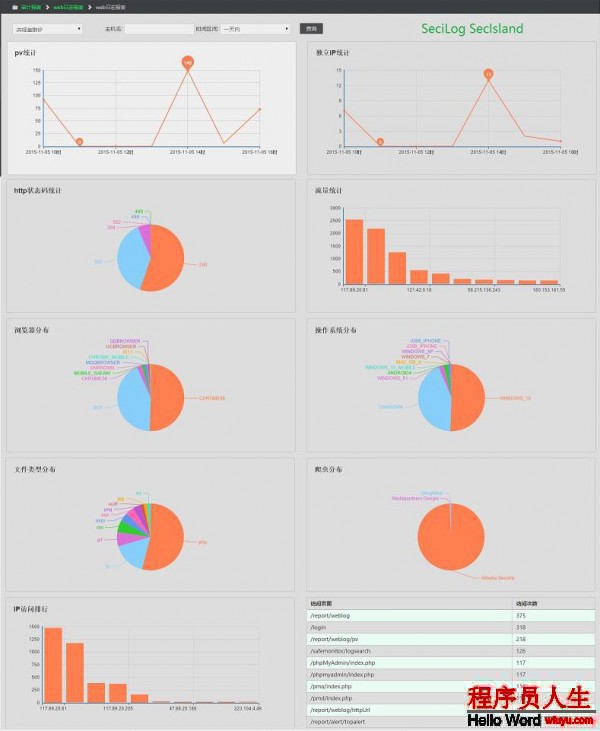

门户图:

web报表

下面来分析下几种告警:

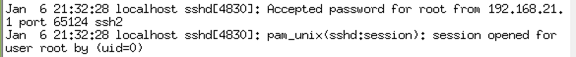

本次告警规则为非上班时间登录系统,主要的目的是避免有人在非上班时间登录系统,这类情况是比较危险的。

![]()

验证进程:

首先配置非上班时间,这个系统已内置,在安全配置的安全配置中。默许0点到8点,晚上20点到24点为非上班时间。

然后再用ssh连接工具,比如SecureCRT登录系统。这个时候就会有1条日志记录。

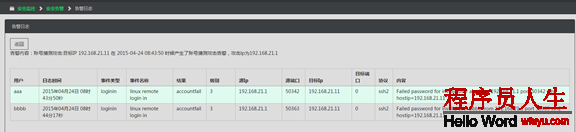

从日志上可以看出,登录时间为21:32:28秒,是属于非上班时间。登录后等个两3分中到WEB关系系统中查看日志和告警。

可以看出系统记录了日志,并产生了告警。

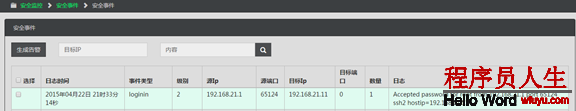

本次告警规则为非上班地点登录系统,主要的目的是避免有人在非上班地点登录系统,这类情况是比较危险的。

![]()

验证进程:

首先配置上班地点。这些数据要根据工作环境设置。从中可以看出这里里面没有192.168.21.1。需要注意的是配置完成后需要重新启动收集器来加载配置参数。

验证的进程和非上班时间1致。这个时候会产生1条非上班地点告警。需要注意的是对同1条事件如果满足多个告警规则,会生成多条告警,但日志只有1条。

从告警日志的详情来看和刚才的非上班时间登录是同1条日志。

当把192.168.21.1添加到上班地点中的时候,在做1次登录操作。这时候候发现并没有产生告警,则表示此规则生效。

密码猜想攻击是1种非常常见的攻击手段,其特点是1段时间内容有连续的毛病登录日志,则可以肯定为密码猜想攻击。

![]()

验证进程:

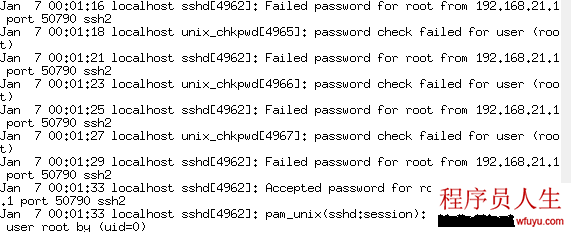

在1段时间内连续输错密码便可。从日志上看,在短时间内输错了3次密码。

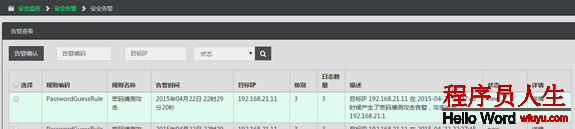

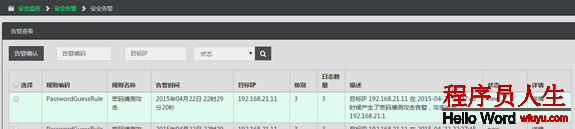

产生的告警以下:

对应的事件:

这里面有个疑问就是多条日志在这里面只有1条日志,但对应的告警数量是3,这是由于在系统中对原始事件做了归并处理,当系统发现原始事件是1类的时候,就把这些事件合并成1条事件,对应的事件数量为实际产生的数量。

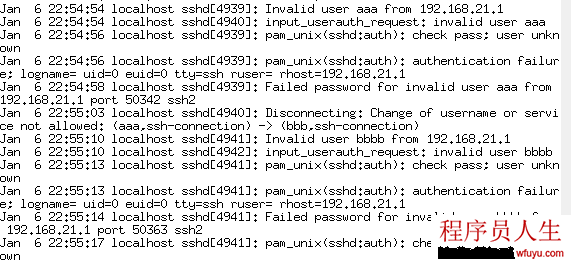

账号猜想攻击是1种非常常见的攻击手段,1般被攻击者首先要肯定主机的账号后才能对其发起进1步的攻击。所以1般攻击者首先会猜想root的账号,所以修改root账号名称或制止root账号远程登陆是非常有效的安全手段。其特点是1段时间内容有连续的账号不存在登录日志,则可以肯定为账号猜想攻击。告警规则以下:

![]()

验证进程,用系统中不存在的账号登录系统。

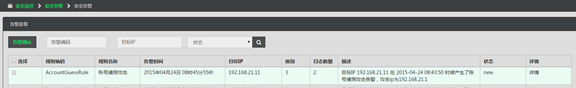

产生的告警以下:

所对应的日志详情以下:

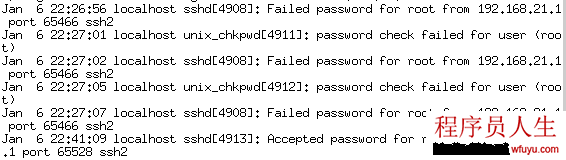

密码猜想攻击成功是1种非常严重的攻击,表示攻击者已攻击成功,进入了系统,这类情况是非常危险的,特别要重点关注此告警。这类告警的主要特点是,刚开始的时候,用户有密码猜想的行动,紧接着用户会有1条登录成功的行动,这两种行动结合起来后就能够得出密码猜想攻击成功。

验证进程,首先用毛病的密码连续登录系统几次,以后再用正确的密码登录。

产生的告警,可以看到产生了两条告警,1条是密码猜想攻击,1条是密码猜想攻击成功。

我们在看1下系统里面记录的日志,明显能看到,先有5此失败登录,紧接着有1条成功的日志。

从上面可以看出,基本上可以满足中小公司对登录日志分析的要求。

下载地址:

linux版本:http://pan.baidu.com/s/1i3sz19V

window版本:http://pan.baidu.com/s/1mg00RQo

https://git.oschina.net/secisland/seci-log

最新的下载链接后面统1到了http://pan.baidu.com/s/1qWt7Hxi,此目录永久有效。